Ontem foi um dia bastante tenso para administradores de rede no mundo todo. Agora, se a possibilidade de ver as estações da rede sofrendo um ataque de um Hansomware (como o WannaCry) preocupava bastante, imaginem o temor se o ataque propagar pelo Datacenter. Não queira passar por isto para, só assim, criar consciência do quão […]

You are browsing archives for

Categoria: Uncategorized

Desafio Baleia Azul

Há algum tempo vem circulando alertas, na Internet, quanto ao desafio macabro conhecido como baleia azul. Na realidade não é o único que existe. Mas, nesta semana, percebi que o assunto circulou nas redes sociais de uma forma mais contundente. Li e ouvi todo tipo de informação ou opinião. Até ouvi um questionamento de que […]

Autenticação integrada com o MS Active D

Comentamos, em postagens anteriores, sobre autenticação integrada com o MS Active Directory, tanto para estações como servidores Linux. Acredito que é uma demanda muito comum, podendo ser tratada de diferentes maneiras. Mas, o objetivo deste artigo se atém em demonstrar uma alternativa, relativamente simples, de “integração parcial” para serviços de rede como Web Proxy ou […]

Feliz Páscoa

Configurando um concentrador de VPN PPTP

Uma VPN (Virtual Private Network ou Rede Virtual Privada) consiste, basicamente, na extensão geográfica de uma rede local a partir de um meio inseguro (como a Internet). O processo é feito com tunelamento “protegido” (com criptografia, por exemplo) entre as redes envolvidas. Ou seja, é uma forma rápida, segura e de baixo custo para interconectar […]

Construção de VPNs PPTP Site-to-site

A configuração de VPNs PPTP site-to-site não é muito comum, nem “suportada nativamente” – algumas características específicas tornam a implementação mais indicada para VPNs client-to-gateway (também conhecidas como Road Warrior). Porém, há algum tempo atrás, precisei improvisar rapidamente uma solução de VPN “simples” para um laboratório de análises clínicas e, mesmo optando pelo protocolo PPTP, […]

Atualização manual da base de dados GeoI

Há poucos dias, precisei atualizar a base de dados GeoIP de nosso IPS Suricata e não encontrei uma atualização recente nos repositórios do Ubuntu. O pacote geoip-database estava defasado em mais de um ano. Como criei uma blacklist baseada em um gatilho com geoip, precisei encontrar uma forma de atualizar a base de dados ou […]

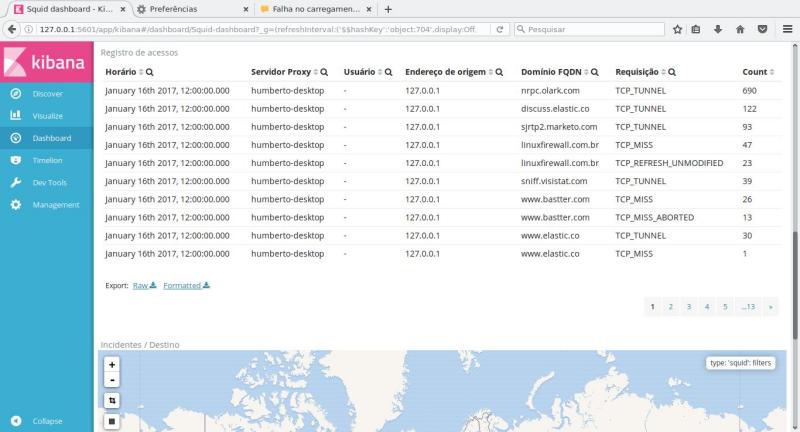

Kibana 5.1 (ELK): Dashboard para Squid P...

Veremos a partir de agora como aplicar controle de acesso no elasticsearch, utilizando um plugin opensource, bem como configurar um período de retenção. Ativar apenas a autenticação é simples. Para limitar o acesso a interface do kibana, o comum tem sido configurar um webserver autenticado como proxy reverso. Neste caso, é fácil encontrar documentações envolvendo […]

Kibana 5.1 (ELK): Dashboard para Squid P...

Na primeira parte, demonstramos a instalação e configuração básica do Kibana. Uma vez funcional, os próximos ajustes serão mais simples. Veremos agora como exportar os logs a um servidor central. Os logs podem ser exportados de diferentes maneiras. Alguns administradores optam pela configuração de um servidor syslog central. Mas, neste caso, teríamos que configurar a […]

Kibana 5.1 (ELK): Dashboard para Squid P...

As soluções mais conhecidas atualmente para geração de relatórios do Squid são Sarg e SquidAnalyzer. São excelentes soluções, mas a geração estática, em formato HTML, é pouco flexível para ambientes mais complexos ou distribuídos. Buscando uma opção mais robusta, implementei uma solução baseada no Dashboard Kibana. Compartilharei algumas fontes de pesquisa e configuração adotada. A […]